1、实验内容

模块一“网络安全意识养成”,通过虚拟形象小安引导学生学习网络安全常识,通过反复练习养成网络安全意识,树立正确的网络安全观。

模块二“安全威胁场景构建”,通过可视化的、多拓扑结构的局域网搭建,通过多轮自主设计的网络拓扑结构搭建和网络参数设计,实现不同安全需求、不同环境下的局域网设计、搭建和配置能力。通过可视化的虚拟仿真,让学习者直观掌握企业网络搭建过程。

模块三“持续威胁缺陷评估”在模块二的基础上通过密码攻击、钓鱼攻击和漏洞利用攻击等多种形式开展网络渗透攻防。通过多种复杂度的密码设计,虚拟仿真系统体验其破解原理和复杂度,提升密码设计能力。通过钓鱼邮件攻击增强用户的安全意识、通过漏洞利用了解网络攻击流程。

模块四“应急响应处置演练”在模块三的基础上,借助虚拟可视化感受蠕虫攻击与扩散过程,通过开展对局域网的多轮扫描,发现利用网络漏洞植入的木马,通过异常网络数据包的特征分析,助力学习者快速定位问题、评估漏洞,采取策略修复漏洞。

综合以上模块中各种攻防过程,综合评估网络与计算机漏洞,采取策略修复漏洞,提高网络安全水平。

2、实验步骤

(1)交互性操作步骤,共 16 步

步骤序号 | 步骤目标要求 | 步骤合理用时(分钟) | 目标达成度赋分模型 | 步骤满分 | 成绩类型 |

1 | 查看实验背景,了解网络安全观 | 3 | 1)通过视频了解国家网络安全观 | 1 | £操作成绩 £实验报告 √预习成绩 £教师评价报告 |

2 | 观看典型网络安全事件 | 5 | 1)通过网络安全事件了解网络安全威胁与形势 | 1 |

3 | 高级持续性威胁介绍 | 5 | 1)理解高级持续性威胁定义 2)理解高级持续性威胁的特点 3)通过问答深入理解高级持续性威胁 | 3 |

4 | 三维场景展示网络拓扑 | 3 | 1)通过展示了解网络拓扑结构 | 2 |

5 | 场景构建 | 3 | 1)网络拓扑构建 2)网络设备连接 3)IP地址配置:设备IP地址配置正确得3分,配置错误次数超3次得0分,每错误配置错误1次扣1分 | 5 | √操作成绩 £实验报告 £预习成绩 £教师评价报告 |

6 | 信息收集 | 4 | 1)通过垃圾收集搜集用户账号信息 | 1 | £操作成绩 £实验报告 √预习成绩 £教师评价报告 |

7 | 攻击方侦查跟踪 | 8 | 1)对目标网络进行网络扫描,发现所有目标主机得3分,每少一台扣1分 | 3 | √操作成绩 £实验报告 £预习成绩 £教师评价报告 |

8 | 攻击方漏洞扫描 | 8 | 1)对目标主机进行漏洞扫描,发现所有漏洞得3分,少发现一个漏洞扣1分 | 3 |

9 | 攻击方漏洞利用与攻击阶段 | 10 | 1)选择不同路径实施 路径1: 1.1)基于攻击目标构建有效攻击载荷,得3分; 路径2: 1.2)钓鱼攻击完成人员渗透,得3分; 2)基于发现的漏洞对目标系统进行漏洞利用,成功得3分,否则得0分 | 6 |

10 | 木马病毒植入 | 12 | 1)在漏洞建立的通信信道的基础上,完成病毒木马文件的上传和运行得3分,否则得0分 | 3 |

11 | 攻击方攻陷与命令控制 | 11 | 1)攻击方完成权限提升,权限维持,会话维持,得3分 2)完成会话隐藏,得2分 | 5 |

12. | 防守方发现异常并报告情况 | 10 | 1)防御方在攻击方病毒木马植入成功后发现系统异常,完成报警得3分。 | 3 |

13 | 防守方异常分析 | 15 | 1) 对信息系统进行异常分析,对感染主机进行检测并定位可疑进程得4分 2) 对系统网络流量进行分析,发现入侵痕迹得3分 3) 进行日志检测,发现攻击痕迹得2分 | 9 |

14 | 防守方生成异常分析报告 | 8 | 1)对发现的入侵痕迹、病毒木马分析,给出分析报告得4分 | 4 |

15 | 防守方应急处理 | 15 | 1)防守方进行病毒查杀得3分 2)进行文件排查得2分; 3)进行进程排查并终止进程得3分 4)进行内存分析得2分 | 10 |

16 | 防守方处置阶段 | 10 | 1)防守方完成访问控制得2分; 2)完成配置加固2分; 3)完成痕迹擦除得2分; 4)进行数据备份得2分 | 8 |

(2)交互性步骤详细说明

学生操作主要由4个模块组成,共包含16个步骤。通过上述步骤的学习和操作,学生能够从网络安全意识、场景构建、网络攻击和防御等多个维度对网络安全需求、网络系统构建、不同用户和应用场景下进行自主探索、完成网络配置、攻击步骤以及防御措施等方面有充分的认识和理解。

攻击视角环境如表1所示。

表1 攻击视角环境配置

红方 | 侦查准备 | 渗透攻击 | 后渗透 |

操作系统 | Kali Linux2.0 | Kali Linux2.0 | Kali Linux2.0 |

应用系统 | Terminal | MetasploitFramework | Meterpreter |

Nmap 6.0 | Eternal Blue EXP | Samp EXP |

Nessus | Meterpreter | Terminal |

Terminal | Terminal | |

防御视角环境如表2所示。

表2 防御视角环境配置

蓝方 | 应急响应 | 系统运维 | 安全监管 |

操作系统 | Windows Server 2008 | Windows Server 2008 | Windows Server 2008 |

密码 | QWEqwe123. | QWEqwe123. | QWEqwe123. |

应用系统 | Process Explorer(进程检测) | Secure CRT | Terminal |

Wireshark(流量检测) | DiskRecovery11(磁盘恢复) | BareTail(日志分析) |

PCHunter64 | TCPView | 360天擎(异常文件查杀) |

PCHunter64 | Windows Firewall(防火墙策略) | RegClean Pro(注册表检测) |

模块1:网络安全意识养成(共3步)

在开始APT攻击与防御实战仿真前,通过网络安全意识模块使同学们了解实验背景和网络安全观(第1步)、通过典型案例理解网络威胁(第2步)、通过概念介绍认识高级持续性威胁(第3步),部分操作截图分别如图2、3、4所示。

图2 网络安全观

图3 网络安全事件

图4 高级持续性威胁介绍

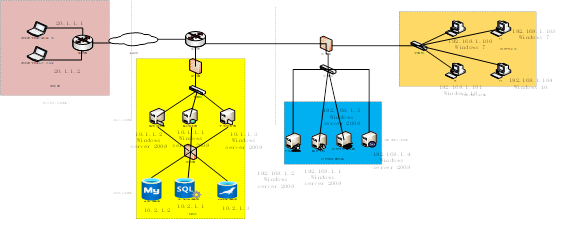

模块2:安全威胁场景构建(共2步)

在开始APT攻击与防御实战仿真前,通过网络配置模块使同学们了解和熟悉网络环境和配置情况,对下一步的攻防打下基础,并对攻防场景有一定的认识。该部分让学生充分了解APT攻击的基本概念、相关网络设备和网络配置,采用基本概念解释、案例视频演示等方式,使同学们对APT攻击流程有一定的理解,对实验环境、设备和步骤有正确认识。

图5 网络配置图

首先通过三维网络拓扑展示了解企业网络体系架构(第1步,如图6所示),然后通过网络拓扑构建、网络连接及IP地址配置深入理解网络构成(第2步,如图7所示)。

图6 拓扑展示

图7 网络拓扑连接

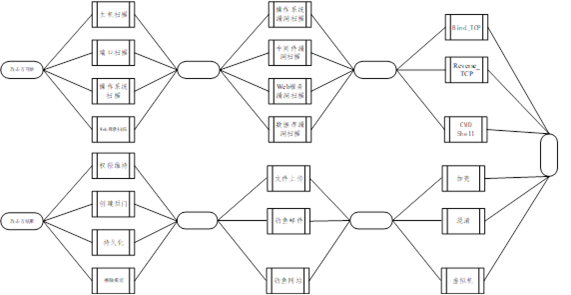

模块3:持续威胁缺陷评估(共6步)

该模块结合APT攻击的大致流程,设计如图8所示的攻击路径和流程。

图8 攻击视角流程简图(多路径可选择)

第1步:信息收集场景1:通过员工丢弃的信息完成对企业员工信息的收集。部分操作截图如图9所示。

图9 通过翻阅垃圾桶收集用户信息

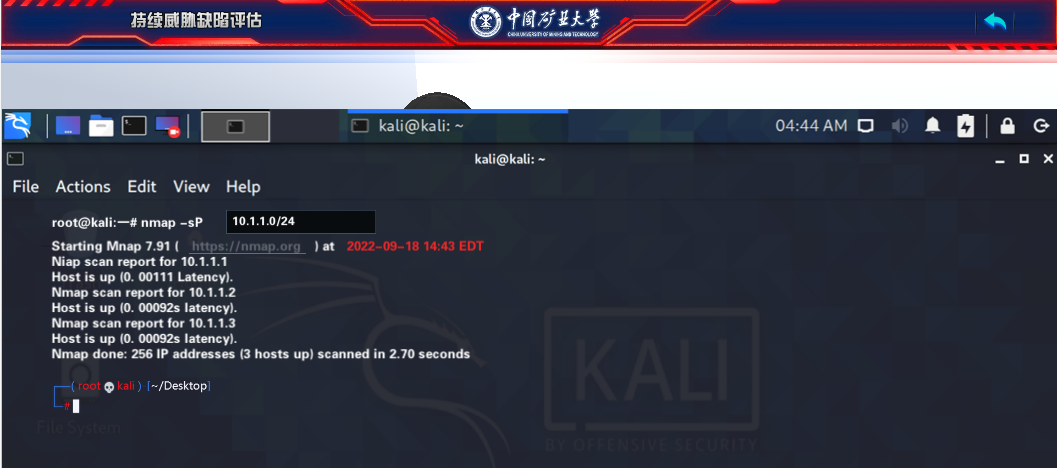

第2步:攻击方侦查跟踪

该步主要包括攻击方对目标网络进行主机存活性探测,确认目标系统IP地址等。部分网络扫描操作如图10所示。该步骤考察同学对扫描技术的掌握和运用能力,同学可以使用主机扫描、端口扫描、操作系统扫描、Web目录扫描等多种不同的扫描技术完成对目标主机的扫描。

图10 网络扫描截图

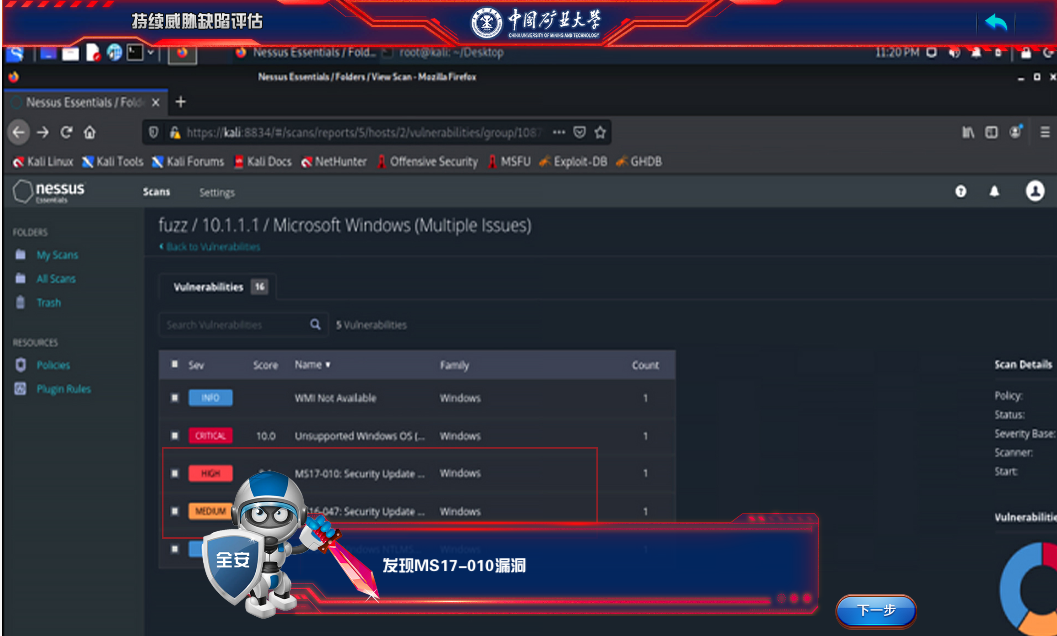

第3步主要包括对步骤1中发现的目标系统进行漏洞扫描并发现存在的漏洞,如永恒之蓝等危险性极高的系统级漏洞。部分漏洞扫描及发现如图11所示。同学们可以针对操作系统、中间件、Web服务、数据库等多种不同的信息系统组成部分进行漏洞扫描,以发现不同层次的漏洞。

图11 发现漏洞过程仿真视图

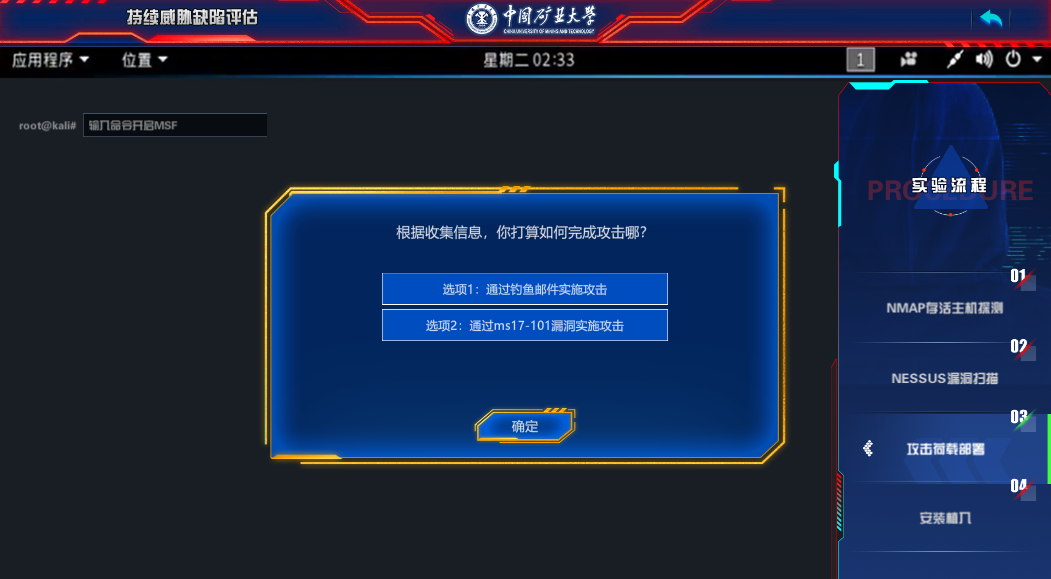

第4步:攻击方漏洞利用与攻击阶段

该步骤主要根据发现的网络安全漏洞,构建有效的攻击载荷。这主要是指攻击方攻击武器库的构建,其分为漏洞利用和攻击载荷两部分内容。该步骤中,同学们可以有两种选择选择:一是通过钓鱼邮件开始攻击,二是通过ms17-010漏洞实施攻击。同学此时可以选择不同的路径完成攻击任务,操作界面如图12所示。

图12 用户可以选择不同的攻击方式

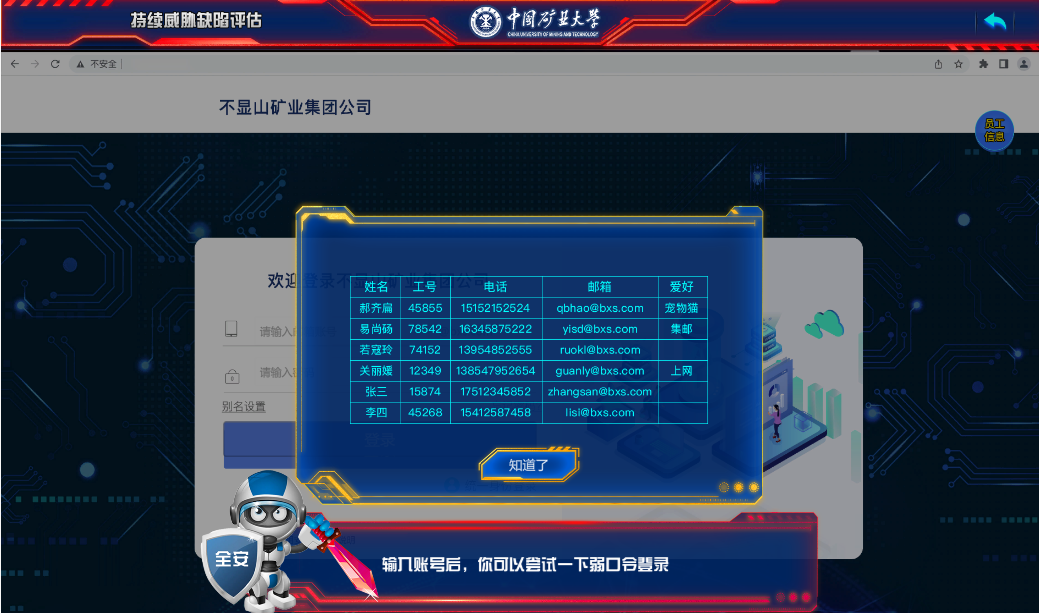

方式1:通过钓鱼邮件开始攻击,用户需要根据前面收到的用户信息构造带有恶意附件的钓鱼邮件并发送到指定的邮箱账号,此处考察同学对弱口令的理解、钓鱼邮件的构造方法以及恶意附件的实现方式。效果如图13所示。

图13 用户通过弱口令进入邮件系统构建钓鱼邮件

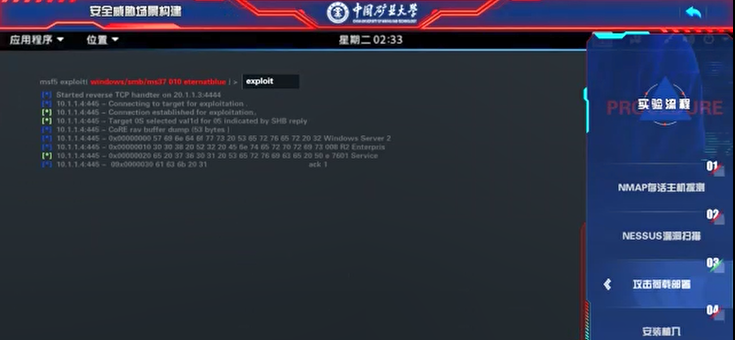

方式2:结合ms17-010漏洞的特点,构建基于选择漏洞的攻击武器(即漏洞利用方法);同时同学们还可以根据自己要达到的攻击目标选择不同的攻击载荷,例如Bind_TCP、Reverse_TCP、CMD shell等,漏洞利用效果如图14所示。

图14 漏洞利用视图

第5步:木马病毒植入

该步骤主要包括木马病毒的构建、植入,在目标系统植入病毒木马是攻击者最为基本也是最为常用的攻击方式。步骤考虑到目标系统可能存在的防御机制,同学们可以基于不同的技术构建木马病毒,如加壳、混淆、虚拟机等,植入木马同样可以选择不同的方式,如文件上传,钓鱼邮件,钓鱼网站等。

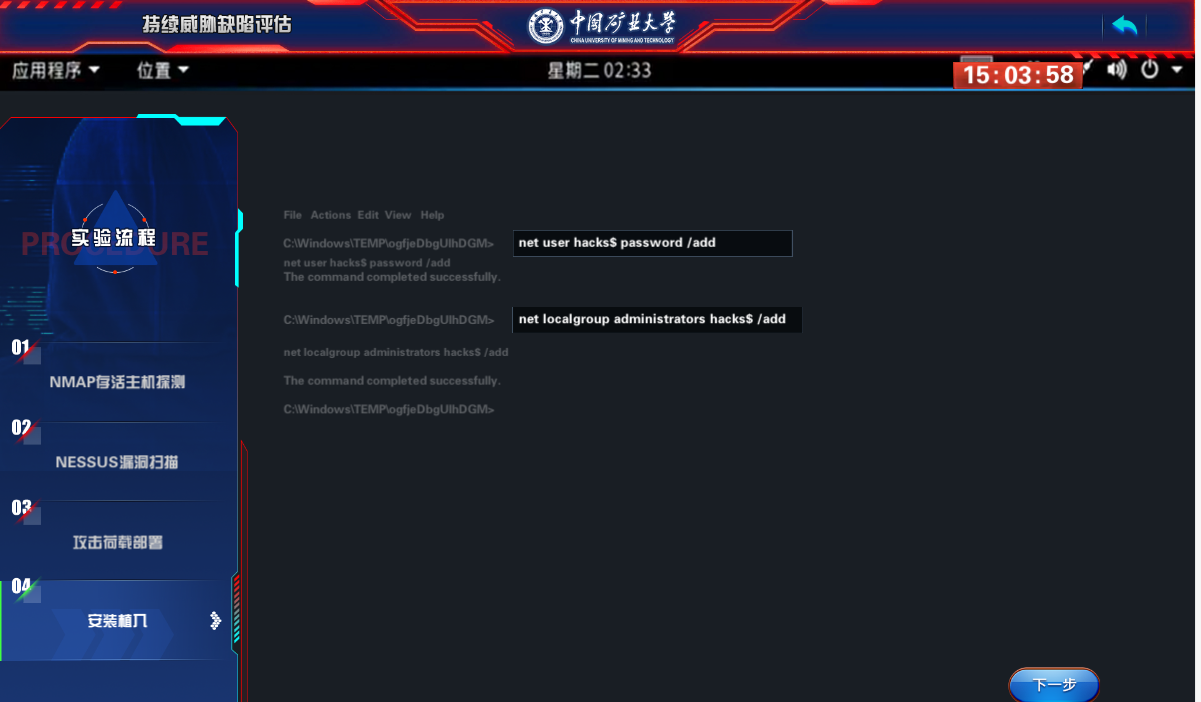

第6步:攻陷与命令控制

该步骤主要包括完成对目标系统的控制,并执行攻击者设定的命令,具体包含权限维持(维持在最高权限)、创建后门、会话持久化(增加注册表以及添加自启动项等)以及痕迹擦除等。同学们可以根据自己的需求创建不同的后门,比如创建后门账户,rootkit等。创建后面账号效果如图15所示。

图15 创建后面账号效果图

模块4:应急响应处置演练模块(共5步)

第1步:防守方发现异常并报告情况

该步骤主要包括防守方在己方主机发现异常,具体包括检查桌面及各个盘符根目录下是否存在异常文件(包括隐藏文件)、根据文件夹内文件列表时间进行排序、查找可疑文件。防御方发现异常的部分仿真效果如图16所示。

图16发现异常仿真效果图

第2步:防守方异常分析

该步骤主要包括对发现的异常文件进行分析,报告异常主机可疑进程,发现隐藏文件、隐藏木马及计划任务等,通过分析网络流量,发现入侵痕迹及发现木马感染等。发现异常文件效果如图17所示。

图17 发现异常文件效果图

第3步:防守方生成异常分析报告

该步骤主要根据上一步的分析结果,形成异常分析报告,主要包括将分析结果形成报告,并引导应急处理过程。

第4步:防守方应急处理

该步骤主要包括检测异常文件、异常进程,对可疑进程进行查杀,检查是否存在异常计划任务,检查CPU、内存及网络的使用情况等,检测注册表,检查系统日志等。防御方删除黑客后门账号效果如图18所示。

图18 删除黑客后门账号效果图

防御方发现注册表错误并进行修复,如图19所示。

图19 注册表错误修复效果图

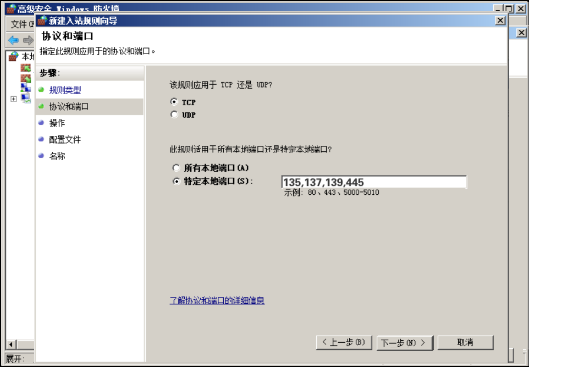

第5步:防守方处置阶段

该步骤主要包括对数据进行恢复、配置访问控制和防火墙策略、阻止可疑链接、应用安全规则等。进行防火墙配置仿真效果如图20所示。

图20防火墙配置仿真效果图